앞에서는 NHN Cloud에서 WAF(Web Firewall) 설치하여 사용하는 방법에 대해서만 다뤘지만,

- https://haengsin.tistory.com/105

[NHN Cloud] WAF(Web Application Firewall)

*NHN Cloud, 사용자 가이드를 읽으며 학습 및 실습 기록을 위하여 작성함. *(주)파이오링크 에서 제공하는 WAF 설정 가이드를 읽으며 학습 및 실습 기록을 위하여 작성함. WAF(Web Application Firewall) 웹

haengsin.tistory.com

WAF(Web Firewall) 인스턴스는 eth0 인터페이스만 자동으로 인식한다.

NHN Cloud(공공기관용) 에서 특별한 다른 케이스가 아니라면 인스턴스 관리 및 접속을 위하여 Private Network 에 SSL VPN 을 통해 연결하여 접속한다.

NHN Cloud 의 FIP에 대하여 보안 그룹(Security Group) 에 특정 IP(예시. 133.241.120.42/32) 와 같이 특정 IP 들에 대해서 WAF Web UI 에 접속할 수 있도록 8443 Port를 허용해주어 연결해도 되지만,

이 게시글에서는 FIP 에 대하여 8443 Port를 허용하지 않고, Private Network에 SSL VPN 접속 후 Web UI에 접속하는 것을 목표로 한다.

사전 준비

1. SSL VPN 계정 생성 및 해당 인스턴스의 8443 Port에 대해서 ACL 허용 필요.

- 아래 가이드를 참고하여 NHN Cloud에 요청.

- https://gov-docs.toast.com/ko/Security/SSL%20VPN/ko/console-guide/

2. SSL VPN 접속

3. 보안 그룹(Security Group) 허용

- SSL VPN 접속 시, 할당 받은 DHCP IP 대역에 대하여 8443 Port 허용.

4. 우선 보안 그룹(Security Group)에서 진행자 IP에 대하여 8443 Port를 허용하여 Web UI 에 접속 후 작업을 진행한다.

(작업을 마친 후, 해당 Rule을 제거한다.)

작업 진행

WAF 인스턴스는 eth0 인터페이스만 자동으로 인식한다.

SSL VPN 을 사용하여 Web UI에 접속하는 경우.

VPN 인터페이스를 추가해야 한다.(NHN Cloud(공공기관용) 정책으로 인해 eth0 인터페이스로는 tcp 22번 포트 접근 불가)

추가된 인터페이스에 대해서는 웹 방화벽 인터페이스 내에서 설정을 해줘야만 정상적으로 인터페이스가 인식한다.

1. 포트 확인 ( WAF Web UI > [Sytem] > [네트워크]>[포트] )

- eth0 인터페이스는 mgmt 로 인식되며, 그 외의 인터페이스가 올라와 있는 지 확인.

2. VLAN 생성 ( WAF Web UI > [System] > [네트워크] > [VLAN] )

- mgmt 가 아닌 추가 인터페이스에 대하여 VLAN을 생성.

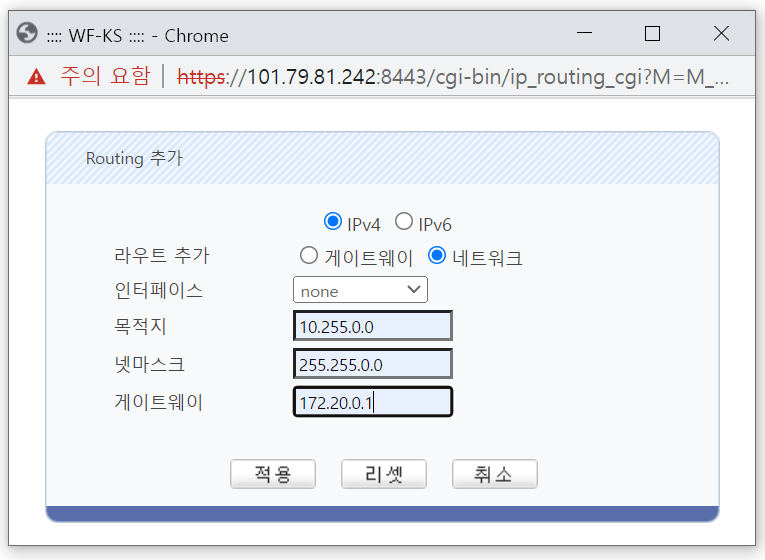

3. IP 주소 등록 및 라우팅 추가 ( WAF Web UI > [System] > [네트워크] >[IP 주소])

- 신규로 생성된 VLAN 에 IP 주소를 추가해준 후 VPN 인터페이스의 FIP 대역에 대한 라우팅을 생성.

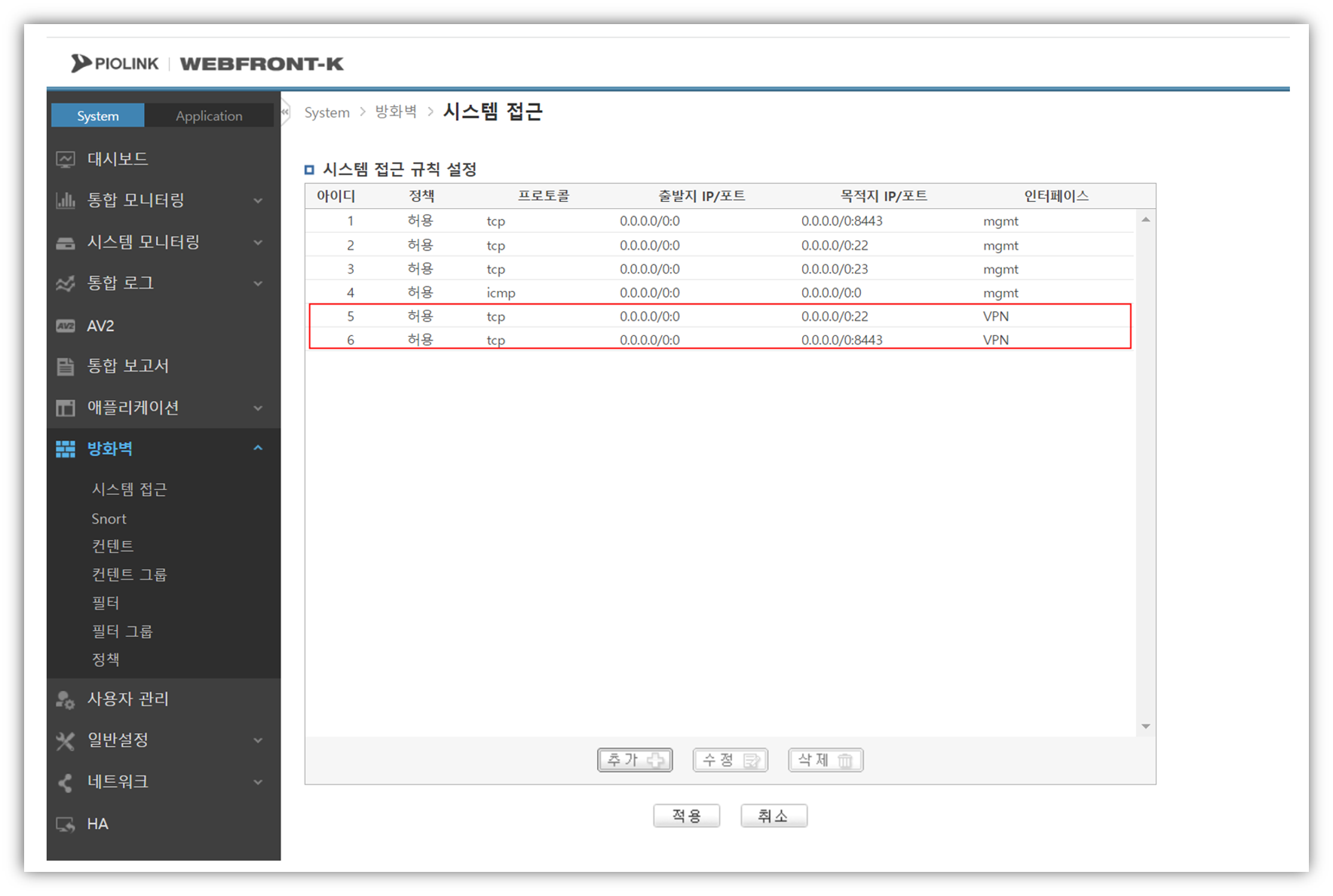

4. 내부 방화벽 정책 변경 ( WAF Web UI > [System] > [방화벽] > [시스템 접근] )

- mgmt 가 아닌 추가 인터페이스로도 22번 포트에 접근이 가능하도록 설정을 변경.

- VPN 인터페이스를 통해 Web UI 에 접근을 원하는 경우, 8443 포트에 대해서도 동일하게 포트 추가 필요.

'NHN Cloud' 카테고리의 다른 글

| [NHN Cloud] WAF(Web Application Firewall) (0) | 2022.06.07 |

|---|---|

| [NHN Cloud] Block Storage (0) | 2022.05.30 |

| [NHN Cloud] CentOS 7 인스턴스에 GUI 환경으로 접속. (0) | 2022.05.24 |